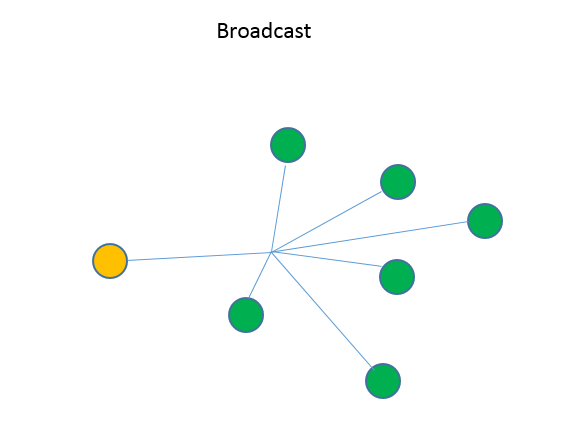

En la clase de hoy hemos averiguado cual era nuestra dirección broadcast y que es exactamente lo que era eso, ya que yo en particular no tenía ni idea de lo que era. A continuación, os explico como lo hicimos y qué es y demás conceptos relacionados con el tema.

Al principio, el concepto "broadcast" se refería a la transmisión de señales de radio y televisión a través de la red inalámbrica. De ahí se derivó su segundo significado: una forma de comunicación dentro de una red informática, mediante la que se envían mensajes sin un receptor específico. el broadcast es un mensaje que se transmite a todos los miembros de una red y que no necesita ninguna acción de retroalimentación, se utiliza sobre todo cuando las direcciones individuales de los miembros de la red son desconocidas.

¿Cómo funciona el broadcast?

Un paquete enviado por broadcast llegará a todos los miembros de una red local, sin necesidad de especificar ningún receptor en concreto. Al recibirlo, los miembros de la red pueden abrir el paquete e interpretar la información, ejecutar las instrucciones o descartar los datos.

La broadcast IP

Cada red o subred cuenta con su propia broadcast IP o dirección de broadcast, mediante la cual todos los participantes de la red pueden enviar datos.