miércoles, 11 de marzo de 2020

TEMA 9: MALWARE

En esta clase, la cual fue la última que tuvimos presencial debido al Covid-19, dimos el tema 9 y también aprendimos a hacer el virus del gusano.

Este tema recoge la definición de malware, los tipos de malware, vías de infección del malware, medidas para prevenirlo y las unidades de las Fuerzas y Cuerpos de Seguridad del Estado encargados de combatir el malware.

Un malware es un "software malicioso” es un término amplio que describe cualquier programa o código malicioso que es dañino para los sistemas. Hay diferentes tipos de malware como el adware, el dialers, stealers, troyanos, gusanos, ransomware, etc...

Se pueden adoptar diferentes medidas para combatirlo y son las siguientes: medidas preventivas, medidas de detención, medidas correctoras y medidas reactivas.

En cuanto a los Cuerpos que combaten el malware se encuentran:

-Guardia Civil: Grupo de Delitos Telemáticos

-Policía Nacional:Brigada de Delitos Técnológicos

-ERTZAINTZA: Sección Central de Delitos en Tecnologías de la Información (SCDTI)

-MOSSOS D’ESQUADRA: Unidad Central de Delitos Informáticos

TEMA 8: AMENAZAS Y VULNERABILIDADES

En esta clase hemos dado el tema 8 que trata sobre las amenazas y vulnerabilidades.

En este tema exactamente se da las siguientes cuestiones: las ciberamenazas, la clasificación de las amenazas, las fases de un ataque informático y luego se centra en las vulnerabilidades.

Las ciberamenazas van aumentando cada día, ya que la sociedad cada vez utiliza más la tecnología. Las amenazas pueden mutar y realizar cambios automatizados.

Las amenazas se clasifican en amenazas de origen natural, provocadas por elementos ambientales externos y amenazas de origen humano, pueden ser malintencionadas o sin intención.

En cuanto a las fases de un ataque informático son las siguientes:

1.Reconocimiento.

2.Escaneo e investigación.

3.Acceso.

4.Manteniendo el acceso.

5.No dejar rastro.

Por último, las vulnerabilidades son debilidades presentes en un sistema operativo, software o sistema que le permite a un atacante violar la confidencialidad, integridad, disponibilidad, control de acceso y consistencia del sistema o de sus datos y aplicaciones.

martes, 3 de marzo de 2020

TEMA 7...DEFINICIONES Y METODOLOGÍAS DE GESTIÓN DE RIESGOS👀

En esta clase hemos dado el tema 7.

Este tema recoge las siguientes cuestiones: los activos en el análisis de riesgos, principios de análisis de riesgos y gestión de los riesgos.

Los activos se dividen en activos de información (como son los datos), activos de físicos (hardware), activos de servicios TI (software)y activos humanos.

En cuanto a los principios de análisis de riesgos hay que destacar varios conceptos que son: definición del riesgo, definición de lo que es un análisis de riesgos, el tratamiento de los riesgos y que es un plan de seguridad, que se utiliza para mantener bajo control el sistema de nuestro ordenador.

Por otro lado, la gestión de los riesgos se recoge el círculo de Deming:

Existen diferentes fases para el análisis del riesgo que son las siguientes:

Paso 1. Definir el alcance del análisis

Paso 2. La correcta identificación de lo activos

Paso 3. Identificar las amenazas

Paso 4. Qué debilidades o vulnerabilidades tienen mis activos e identificar las medidas de seguridad para atajarlos

Paso 5. Evaluar el riesgo

Paso 6. Prescribir un tratamiento

La fórmula para calcular el riesgo es probabilidad multiplicada por el impacto. Un instrumento que sirve para medir el riesgo es la matriz de riesgos

Este tema recoge las siguientes cuestiones: los activos en el análisis de riesgos, principios de análisis de riesgos y gestión de los riesgos.

Los activos se dividen en activos de información (como son los datos), activos de físicos (hardware), activos de servicios TI (software)y activos humanos.

En cuanto a los principios de análisis de riesgos hay que destacar varios conceptos que son: definición del riesgo, definición de lo que es un análisis de riesgos, el tratamiento de los riesgos y que es un plan de seguridad, que se utiliza para mantener bajo control el sistema de nuestro ordenador.

Por otro lado, la gestión de los riesgos se recoge el círculo de Deming:

Existen diferentes fases para el análisis del riesgo que son las siguientes:

Paso 1. Definir el alcance del análisis

Paso 2. La correcta identificación de lo activos

Paso 3. Identificar las amenazas

Paso 4. Qué debilidades o vulnerabilidades tienen mis activos e identificar las medidas de seguridad para atajarlos

Paso 5. Evaluar el riesgo

Paso 6. Prescribir un tratamiento

La fórmula para calcular el riesgo es probabilidad multiplicada por el impacto. Un instrumento que sirve para medir el riesgo es la matriz de riesgos

jueves, 20 de febrero de 2020

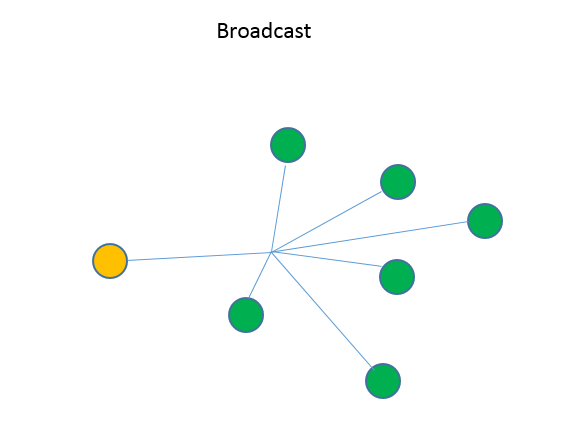

DIRECCIÓN BROADCAST...

En la clase de hoy hemos averiguado cual era nuestra dirección broadcast y que es exactamente lo que era eso, ya que yo en particular no tenía ni idea de lo que era. A continuación, os explico como lo hicimos y qué es y demás conceptos relacionados con el tema.

Al principio, el concepto "broadcast" se refería a la transmisión de señales de radio y televisión a través de la red inalámbrica. De ahí se derivó su segundo significado: una forma de comunicación dentro de una red informática, mediante la que se envían mensajes sin un receptor específico. el broadcast es un mensaje que se transmite a todos los miembros de una red y que no necesita ninguna acción de retroalimentación, se utiliza sobre todo cuando las direcciones individuales de los miembros de la red son desconocidas.

¿Cómo funciona el broadcast?

Un paquete enviado por broadcast llegará a todos los miembros de una red local, sin necesidad de especificar ningún receptor en concreto. Al recibirlo, los miembros de la red pueden abrir el paquete e interpretar la información, ejecutar las instrucciones o descartar los datos.

La broadcast IP

Cada red o subred cuenta con su propia broadcast IP o dirección de broadcast, mediante la cual todos los participantes de la red pueden enviar datos.

Cuando todos los bits del host están en valor binario 1, hablamos de una dirección de broadcast. Si todos los bits del host están en 0, la dirección se referirá a la subred correspondiente.

¿Cómo obtener la broadcast IP?

En primer lugar, debemos conocer nuestra dirección IP y nuestra máscara de subred, y para ello utilizamos el comando ipconfig.

En mi caso sería:

IP= 10.2.51.35

Máscara de subred= 255.255.224.0

En segundo lugar, hay que pasar nuestra máscara de subred a código binario. Y sería el siguiente: 00010101.10101010.11010101.00100000

Y por último, hay que sustituir los subconjuntos que no son 8 por 255 en la dirección IP, en mi caso; debemos sustituir todos, ya que ninguno de los subconjuntos suman 8.

Por lo tanto, quedaría así= 255.255.255.255

En primer lugar, debemos conocer nuestra dirección IP y nuestra máscara de subred, y para ello utilizamos el comando ipconfig.

En mi caso sería:

IP= 10.2.51.35

Máscara de subred= 255.255.224.0

En segundo lugar, hay que pasar nuestra máscara de subred a código binario. Y sería el siguiente: 00010101.10101010.11010101.00100000

Y por último, hay que sustituir los subconjuntos que no son 8 por 255 en la dirección IP, en mi caso; debemos sustituir todos, ya que ninguno de los subconjuntos suman 8.

Por lo tanto, quedaría así= 255.255.255.255

martes, 18 de febrero de 2020

¡TEMA 6: MEDIDAS DE SEGURIDAD🔒🔐!

En esta clase del día 18 de Febrero, hemos dado el tema 6, el cual trata de las diferentes medidas de seguridad que se llegan a emplear tanto en las empresas como por las familias en sus hogares.

Se recoge en este tema lo siguiente: medidas de seguridad sobre activos, el control de los recursos humanos y de la empresa y la selección de salvaguardas.

La UNE 71504 hace una división de los activos en nueve categorías:

*Activos de información

*Activos de datos

*Servicios

*Aplicaciones (software)

*Equipos (hardware)

*Comunicaciones

*Recursos administrativos

*Recursos físicos

*Recursos humanos

El control de los recursos humanos y de la empresa, se deben tomar varios controles en este tema de gestión moderna de la seguridad de la información y esos controles son los que voy a decir a continuación: el control del alta del empleado, la baja de empleados, funciones de los usuarios, obligaciones de los usuarios, derecho de los usuarios, formación de los usuarios y sensibilización de los usuarios.

En cuanto a la selección de salvaguardas, hay que decir que estos están basados en criterios de gasto, riesgo y valor de los activos, por consiguiente ahora voy a recoger alguna de ellas:

*Control de la seguridad física de las instalaciones (es la primera capa de una serie de medidas de seguridad imprescindibles para una organización.)

*Control de los sistemas de protección eléctrica.

Además, en esta clase aprendimos a averiguar la dirección Mac de un ordenador y que marca de ordenador tenía nuestro compañero de clase.

| DIRECCIÓN MAC |

| MARCAS DE ORDENADOR |

TEMA 5...NORMAS, POLÍTICAS Y GESTIÓN DE LA SEGURIDAD

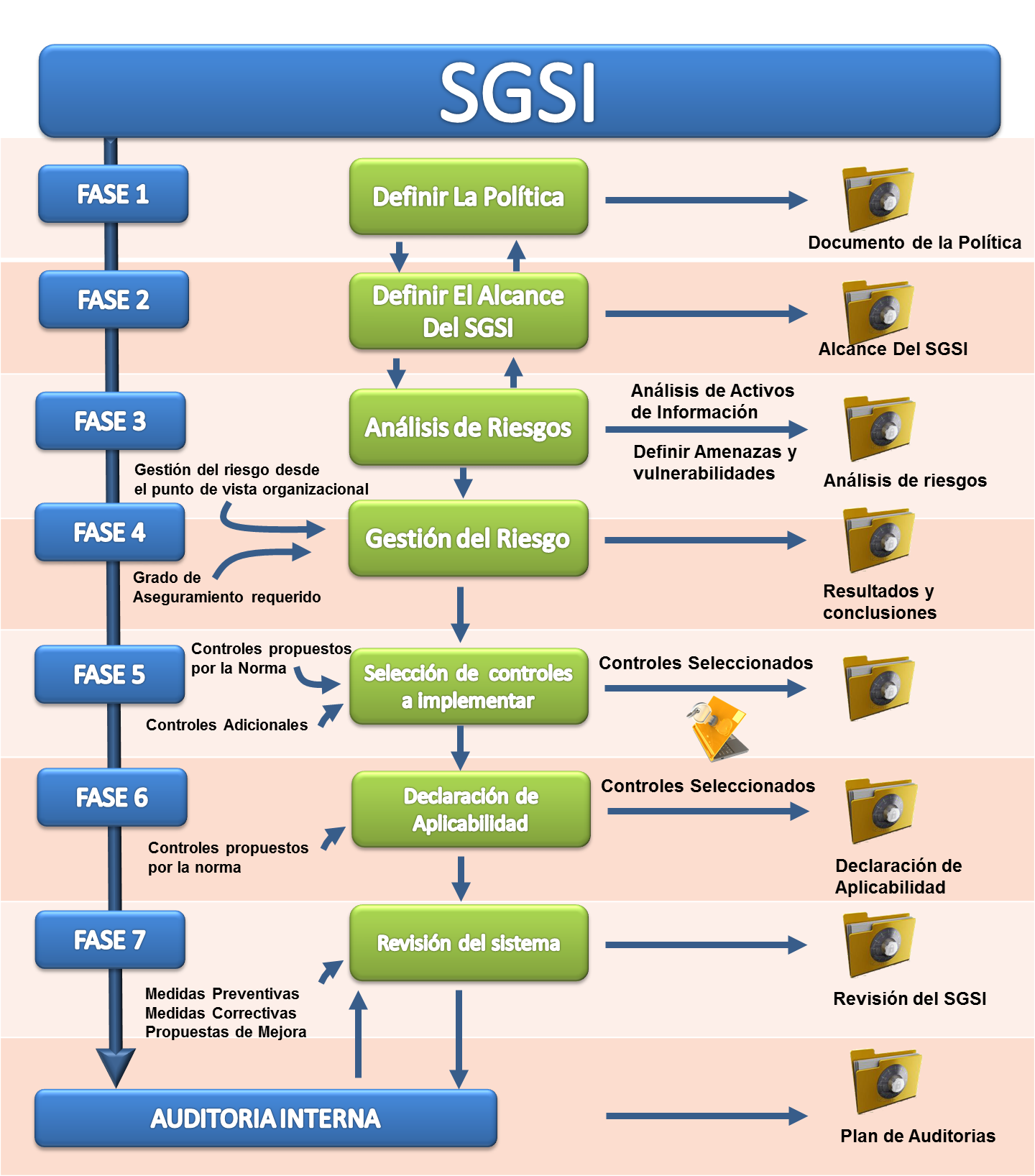

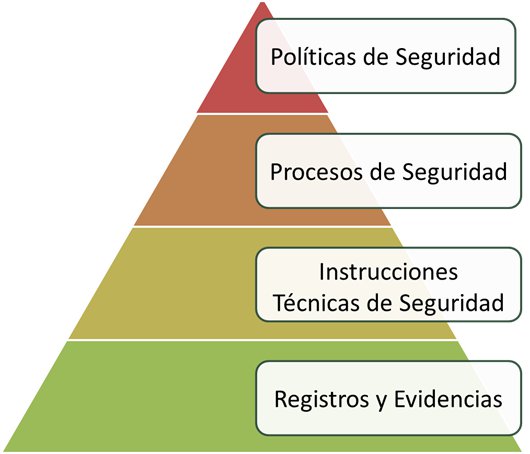

En esta clase hemos empezado y acabado de dar el tema 5, el cual trata de las normas, políticas y gestión de la seguridad, dentro de este tema dimos de forma más detallada los siguientes apartados: aspectos generales de la seguridad de la información, el sistema de gestión de la seguridad, el proceso de gestión, fases de un SGSI, la documentación de un SGSI, la serie de normas de ISO 27000 y otros tipos de normas de la seguridad.

*Seguridad de la información: tiene como objetivo proteger el funcionamiento de un determinado negocio, ya sea de grandes dimensiones o doméstico. Cualquier negocio parte de una misión que justifica su existencia, una visión y la definición de unos procesos críticos.

*Sistema de gestión de la seguridad: consiste pues en un sistema para asegurar la continuidad de un negocio, lo que pone en una balanza dos conceptos antagonistas: el gasto en seguridad frente al impacto de los riesgos detectados

|

| Fases de un SGSI |

|

| Proceso de gestión |

|

| Documentación de un SGSI |

|

| ISO 27000 |

*Otras normas: TI→ Tecnologías de la Información, ITSCM→ IT service continuity management, COBIT→ Control Objectives for Information and related Technology, ISACA→ Information Systems Audit and Control Association y ENS→ Esquema Nacional de Seguridad.

miércoles, 12 de febrero de 2020

¡TEMA 4... PRINCIPIOS DE CIBERSEGURIDAD!

En la clase de hoy hemos empezado y acabado de dar el tema 4, en él se recogen los siguientes conceptos: definición de ciberseguridad, triángulo CIA, dimensiones de la seguridad, el modelo de confianza de la información, principios básicos de la seguridad y gestión de la seguridad de la información. Además, en esta clase también nos hemos creado una cuenta de Twitter y otra cuenta de Facebook.

→Modelo de seguridad CIA👉👉 para explicar este concepto a continuación os dejo un vídeo, en el cual se recoge de forma sencilla y correcta la definición de dicho concepto:

→Definición ciberseguridad👉👉 Conjunto de técnicas o procedimientos que velan por la seguridad de los usuarios que comparten información entre sistemas computables.

→Dimensiones de la seguridad👉👉 “A fin de poder determinar el impacto que tendría sobre la organización un incidente que afectara a la seguridad de la información o de los sistemas, y de poder establecer la categoría del sistema, se tendrán en cuenta las siguientes dimensiones de la seguridad”

a) Disponibilidad[D].

b) Autenticidad [A].

c) Integridad [I].

d) Confidencialidad [C].

e) Trazabilidad [T].

→Principios básicos de la seguridad👉👉 Necesidad de conocer

• Principio de MÍNIMO PRIVILEGIO • Principio de SEPARACIÓN DE FUNCIONES • Defensa en profundidad.

→Gestión de la seguridad de la información👉👉 El más conocido es el SGSI de la norma ISO/IEC 27.000, que permite implantar de forma sistemática una gestión de la seguridad en una organización siguiendo una serie de pasos.

|

| TRIÁNGULO CIA |

|

| MODELO DE CONFIANZA DE LA INFORMACIÓN |

Algunos delitos informáticos son:

*Phishing: es un método que los ciberdelincuentes utilizan para engañarle y conseguir que revele información personal.

*Pharming: manipulación de las direcciones web de ciertos dominios en Internet para que las consultas o las búsquedas lleven a una dirección falsa

*Spoofing: consiste en la suplantación de identidad a través de cualquier tecnología de red susceptible de sufrir esta suplantación.

También como he dicho arriba nos creamos cuentas de Twitter y Facebook, las cuales las publicaré en mi blog más adelante y en las cuales iremos haciendo diferentes prácticas.

|

Suscribirse a:

Entradas (Atom)

BIENVENIDA A MI BLOG

¡¡BIENVENIDOS A MI PRIMER POST!! He creado este blog para recoger/ hablar de las diferentes actividades que vamos a realizar en nuestra c...

-

En esta tercera clase online dimos el tema 12, este como bien dice el título trataba de la fenomenología e investigación de delitos informá...